Che cos'è lo SCEP (Simple Certificate Enrollment Protocol)?

SCEP (Protocollo Semplice di Registrazione Certificati) automatizza l'emissione di certificati PKI semplificando lo scambio con un'Autorità di Certificazione (CA). Consente una gestione sicura dei certificati per dispositivi e server utilizzando un URL e una password condivisa per l'autenticazione. Compatibile con sistemi come Microsoft Intune e Apple MDM, SCEP è fondamentale per la gestione di dispositivi mobili e applicazioni aziendali. L'automazione riduce errori umani, mitiga i rischi e supporta distribuzioni su larga scala tramite Sectigo Certificate Manager.

Indice

Che cos'è lo SCEP (Simple Certificate Enrollment Protocol)?

SCEP è l'acronimo di Simple Certificate Enrollment Protocol ed è un protocollo di gestione dei certificati che aiuta gli amministratori IT a emettere certificati automaticamente. L'emissione di certificati di infrastrutture a chiave pubblica (PKI) richiede un processo di scambio di informazioni con un'autorità di certificazione (CA) affidabile, come Sectigo, in modo che la CA possa autenticare che l'utente del certificato rappresenti legittimamente le identità e i nomi di dominio associati al certificato PKI prima di completare l'emissione. SCEP standardizza questo scambio con la CA utilizzando un URL e un segreto condiviso, rendendo più veloce e semplice per i team IT l'iscrizione dei certificati sui dispositivi rispetto alla comunicazione manuale di queste informazioni.

Il protocollo SCEP esiste da molto tempo e ha ottenuto una notevole diffusione tra le aziende. Poiché il protocollo SCEP non prevede costi di licenza e richiede pochissimo tempo per la configurazione e l'esecuzione da parte dei team IT, è diventato un componente quasi onnipresente della sicurezza aziendale.

Per quali casi d'uso è più utilizzato?

SCEP viene comunemente applicato a una serie di casi di utilizzo dei certificati. In particolare, i sistemi di Mobile Device Management (MDM) come Microsoft Intune e Apple MDM utilizzano SCEP per l'iscrizione dei certificati PKI sul crescente numero di dispositivi mobili e smartphone utilizzati dai dipendenti aziendali. Ciò consente ai dispositivi mobili di autenticare le connessioni tra le app e i sistemi e le risorse aziendali. Anche la maggior parte delle apparecchiature di rete, tra cui router, bilanciatori di carico, hub Wi-Fi, dispositivi VPN e firewall, supportano il protocollo SCEP per l'iscrizione dei certificati.

SCEP automatizza l'iscrizione dei certificati PKI per i dispositivi mobili e gli smartphone tramite i sistemi di gestione dei dispositivi mobili (MDM) per connessioni sicure a VPN, Wi-Fi e applicazioni aziendali.

Questo protocollo è supportato dai più comuni sistemi operativi per server e dispositivi, tra cui Microsoft Windows, Linux, Apple iOS e MacOS, nonché da sistemi di directory come Active Directory. È possibile utilizzare il server SCEP di Sectigo per gestire i certificati in tutti i casi di utilizzo dei dispositivi e negli ambienti di sistema operativo e directory utilizzati nella propria organizzazione.

Perché utilizzare SCEP?

Sebbene l'infrastruttura a chiave pubblica offra la soluzione di autenticazione e crittografia più solida e semplice per l'identità digitale, la complessità e la portata della distribuzione dei certificati per la maggior parte delle aziende può rappresentare una sfida per i team IT più impegnati. La distribuzione e la gestione manuale dei certificati richiede molto tempo ed è soggetta a errori. Il processo end-to-end di emissione, configurazione e distribuzione dei certificati può richiedere fino a diverse ore, sia che l'azienda stia distribuendo un singolo certificato per un router Wi-Fi, sia che stia gestendo milioni di certificati per tutti i dispositivi di rete e le identità degli utenti supportati. Di conseguenza, le aziende sono esposte a rischi inutili di interruzioni improvvise o guasti dei sistemi aziendali critici, oltre che a violazioni e attacchi Man-in-the-Middle (MITM).

Inoltre, la gestione manuale dei certificati espone le aziende a rischi significativi, in quanto aumenta la probabilità che i certificati vengano dimenticati fino alla scadenza o che si verifichino lacune nella proprietà. A fronte delle numerose insidie potenziali insite nella gestione manuale dei certificati PKI, le aziende hanno bisogno dello standard di registrazione automatica dei certificati che il Simple Certificate Enrollment Protocol fornisce per garantire che i certificati siano emessi e configurati correttamente su una grande quantità di dispositivi senza l'intervento umano. Questa automazione contribuisce a ridurre i rischi e consente ai reparti IT di controllare i costi operativi.

Come funziona il protocollo SCEP?

Il processo di registrazione SCEP standardizza lo scambio di informazioni con l'autorità di certificazione necessario per autenticare la richiesta di certificato e rilasciare il certificato. Gli elementi chiave di questo processo sono:

- URL SCEP: L'URL indica dove i dispositivi comunicano con la CA per registrare il certificato del client. Questo URL può essere inserito in un MDM per automatizzare l'iscrizione del certificato sui dispositivi mobili in scala.

- SCEP Shared Secret: lo Shared Secret è una password affidata, sensibile alle maiuscole, scambiata tra il server SCEP e la CA, utilizzata per autenticare che un utente rappresenti legittimamente le identità e i nomi di dominio associati al certificato PKI.

- Richiesta di firma del certificato SCEP: Una volta stabilita la connessione tra il server SCEP e la CA e autenticato il segreto condiviso, è possibile inviare alla CA la richiesta di firma del certificato (CSR), o richiesta SCEP. Questo CSR include il profilo di configurazione che consente ai dispositivi gestiti di iscriversi automaticamente ai certificati.

- Profilo di configurazione del certificato SCEP: Le piattaforme di gestione dei certificati e gli MDM spesso dispongono di una serie specifica di parametri di configurazione utilizzati per definire il profilo del certificato, tra cui il periodo di validità del certificato, la dimensione della chiave, il nome della configurazione SCEP, il tipo e il valore del Subject Alternative Name, il numero di tentativi falliti e l'intervallo di tentativi e il tipo e il valore della password di sfida aggiuntiva.

- Certificato di firma SCEP: Per garantire l'utilizzo di certificati validi, la maggior parte degli MDM richiede un certificato di firma firmato dalla CA per poter essere utilizzato anche dai dispositivi. Questo certificato di firma incapsula l'intera catena di certificati, compresi il certificato di firma, la CA intermedia e la CA radice.

Fasi del processo di registrazione SCEP

Ecco le fasi del processo di iscrizione SCEP per stabilire l'iscrizione automatica dei certificati per una tipica piattaforma di gestione dei certificati o MDM:

- Aggiungere l'URL SCEP

- Aggiungere il segreto condiviso SCEP

- Caricare il certificato di firma SCEP

- Definire la configurazione SCEP da inviare ai dispositivi.

- Definire le impostazioni dei certificati specifiche dell'applicazione (ad esempio, per Wi-Fi o VPN).

- Specificare quali dispositivi ricevono i certificati

Dopo l'autenticazione da parte della CA, un certificato CA firmato verrà distribuito sul dispositivo.

Profilo di configurazione del certificato SCEP

Quando si configura un server SCEP, l'amministratore può impostare una serie di proprietà del certificato nel profilo di configurazione del certificato per personalizzare l'implementazione SCEP. Queste includono elementi come i seguenti:

- Nome del modello di certificato

- Tipo di certificato (se sarà distribuito a un dispositivo o a un utente finale)

- Formato del nome dell'oggetto (come il server crea il nome dell'oggetto della richiesta di certificato, ad esempio utilizzando un indirizzo e-mail nel caso di un utente o un nome di server o un indirizzo IP nel caso di un dispositivo)

- Il periodo di validità del certificato (che specifica il periodo di tempo necessario prima della scadenza o della revoca del certificato)

- Algoritmo di hash

- Certificato della CA radice

- Utilizzo della chiave. L'utilizzo della chiave può includere l'encipherment della chiave (che consente lo scambio di chiavi quando una chiave è criptata) o la firma digitale (che consente lo scambio quando la chiave è protetta da una firma digitale).

In che modo Sectigo supporta questo protocollo?

Sectigo riconosce la complessità e la portata della maggior parte delle esigenze di certificati aziendali. Le aziende si affidano ai certificati PKI per autenticare e crittografare qualsiasi cosa, dai server web sia nel cloud che in sede, ai dispositivi in rete, ai dispositivi mobili, alle identità degli utenti, ai sistemi di posta elettronica, alle apparecchiature di rete, ai dispositivi IoT, agli ambienti DevOps, alle firme digitali e altro ancora. Poiché Sectigo offre certificati per dispositivi che supportano SCEP oltre a certificati SSL/TLS, Code Signing, S/MIME e altri certificati X.509 che proteggono i sistemi aziendali critici, le aziende hanno bisogno di un modo per automatizzare la gestione del ciclo di vita dei certificati end-to-end su scala. Sectigo Certificate Manager supporta il protocollo SCEP per fornire una gestione automatizzata del ciclo di vita dei certificati.

Come configurare Sectigo Certificate Manager

Sectigo Certificate Manager (SCM) fornisce un'interfaccia di gestione single-pane-of-glass che integra perfettamente architetture di dispositivi aziendali come Microsoft Intune e Apple MDM, accelerando e semplificando la scoperta, l'emissione, la distribuzione e il rinnovo di tutti i certificati. Sectigo Certificate Manager consente di emettere certificati per dispositivi utilizzando SCEP, creando profili di configurazione che vengono inviati ai dispositivi di destinazione. Il profilo di configurazione può essere creato utilizzando un software come l'utility di configurazione Apple iOS.

Per emettere i certificati del dispositivo tramite SCEP, si creano nuovi profili di certificato del dispositivo e li si abilita all'iscrizione SCEP. A ogni profilo di certificato del dispositivo viene assegnato un ID profilo del dispositivo per identificarlo quando viene applicato ai dispositivi.

Il processo deve soddisfare i seguenti prerequisiti per avere successo:

- L'account Sectigo deve avere almeno un profilo di certificato configurato per l'uso con i certificati dei dispositivi.

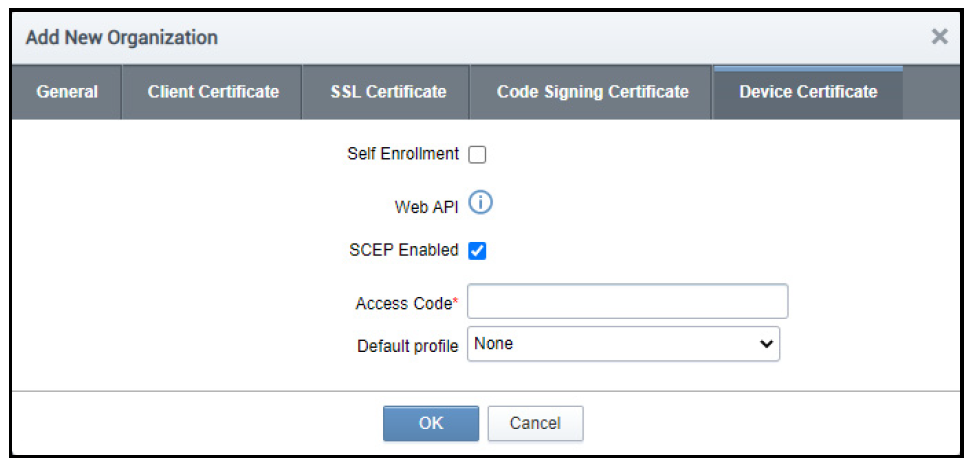

- L'iscrizione SCEP deve essere abilitata per un'organizzazione o un reparto e deve essere specificato un codice di accesso. Questo può essere fatto quando si aggiunge o si modifica un'organizzazione o un reparto.

Come emettere certificati tramite Sectigo Certificate Manager utilizzando il protocollo SCEP (Simple Certificate Enrollment Protocol)

In genere, il processo prevede quanto segue:

- Si genera un profilo di configurazione per l'iscrizione OTA utilizzando il software di configurazione, quindi si applica il profilo ai dispositivi di destinazione. Il codice di accesso all'enrollment SCEP specificato per l'organizzazione o il dipartimento è incluso nel profilo. Ciò significa che la richiesta di certificato generata dal dispositivo contiene lo stesso codice di accesso del parametro challengePassword.

- Una volta applicato, il dispositivo genera la richiesta di certificato e la inoltra a Sectigo Certificate Manager.

- Le richieste di certificato vengono aggiunte all'area Certificati del dispositivo per l'approvazione. Lo stato del certificato è indicato come Richiesto.

- Un RAO o un DRAO con privilegi appropriati approva la richiesta e SCM la inoltra a Sectigo. Lo stato del certificato cambia in Applicato. Dopo l'emissione del certificato, SCM raccoglie i certificati. Lo stato del certificato passa a Issued.

- Il server SCEP invia i certificati ai dispositivi di destinazione per l'installazione.

Per una guida completa alla configurazione di SCEP con Sectigo Certificate Manager, visitare la Knowledge Base Sectigo e consultare le Guide di amministrazione di Sectigo Certificate Manager.

Per informazioni dettagliate sui valori dei parametri da specificare nel profilo di configurazione, contattateci.