PKI privée conçue pour l'identité des machines et des charges de travail

Sécurisez vos périphériques et systèmes réseau et préparez votre entreprise pour l'avenir grâce à la solution PKI interne centralisée de Sectigo.

Réservez une démo

Contactez-nous pour réserver une démo aujourd'hui !

Une sécurité facile à utiliser pour les employés

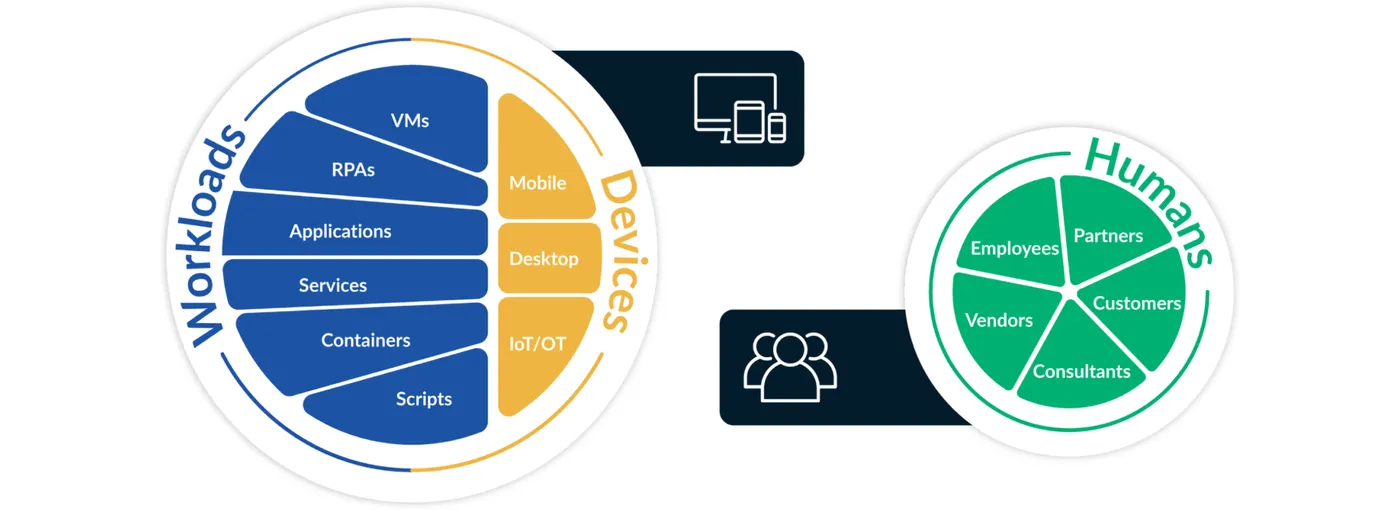

Aujourd'hui, les équipes informatiques des entreprises ont pour mission de connecter une main-d'œuvre de plus en plus distribuée à des environnements réseau complexes composés d'applications cloud, d'appareils connectés et de serveurs web traditionnels. Elles doivent sécuriser les identités des personnes, des machines et des charges de travail tout en garantissant à l'utilisateur final un accès transparent au réseau de l'entreprise. Chaque connexion nécessite une authentification et un cryptage forts pour garantir l'intégrité du réseau, se protéger contre les attaques de cybersécurité et se prémunir contre les temps d'arrêt imprévus.

Gestion du cycle de vie des certificats indépendante des PKI

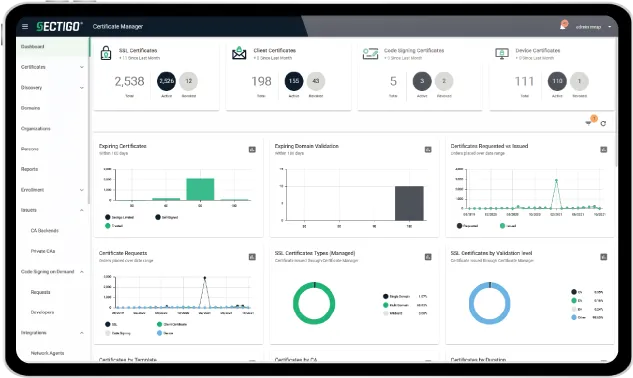

Sectigo Certificate Manager (SCM), la plateforme de gestion du cycle de vie des certificats de Sectigo, leader sur le marché, permet l'émission, la gestion et le déploiement de certificats numériques provenant d'AC privées tierces, telles que Google Cloud Platform (GCP), AWS Cloud Services et Microsoft Active Directory Certificate Services (AD CS). Notre connecteur Sectigo peut être configuré pour plusieurs instances de ces AC privées, offrant ainsi une flexibilité et une couverture complètes des besoins en certificats d'une entreprise.

De plus en plus de cas d'utilisation pour les PKI privées

Les entreprises dépendent des PKI privées pour obtenir les certificats internes requis afin de prendre en charge de plus en plus de cas d'utilisation, notamment les appareils mobiles et de l'IoT, le DevOps, la sécurité des e-mails et les environnements cloud/multicloud. Sectigo permet la mise à l'échelle et offre à votre équipe informatique une configuration d'octroi de licences flexible (c'est-à-dire des sièges) pour tous les types de cas d'utilisation :

Authentification des utilisateurs et contrôle d'accès

Permet l'authentification sécurisée des utilisateurs et le contrôle d'accès en s'intégrant aux IdP, en prenant en charge SSO, MFA, PAM et NAC tout en automatisant l'émission de certificats pour une gestion transparente des identités.

Sièges d'appareils

Permet l'authentification sécurisée des appareils en émettant des certificats à des points d'extrémité de confiance, en prenant en charge la sécurité zéro confiance, la communication M2M et la gestion transparente des certificats sur les réseaux.

Applications web sécurisées

Chiffre les données sensibles, sécurise les applications web internes et les API avec TLS/SSL, renforce l'authentification VPN et s'intègre aux outils d'automatisation pour une gestion transparente des certificats.

Signature du code

Garantit l'intégrité des logiciels en vérifiant l'authenticité, en empêchant la falsification et en s'intégrant aux pipelines CI/CD et aux outils de signature pour un développement et un déploiement sécurisés.

Signature de documents

Garantit l'intégrité et l'authenticité des documents, empêche les modifications non autorisées et s'intègre aux outils de signature numérique et de gestion des documents pour des flux de travail sécurisés et efficaces.

Conformité et gouvernance

Aide les organisations à répondre aux exigences réglementaires en renforçant la sécurité, l'auditabilité et la souveraineté des données, tout en s'intégrant aux outils SIEM pour l'application des politiques et le suivi de la conformité.

Sécurité pour les technologies émergentes

Sécurise l'IoT, l'edge computing, l'IA et la blockchain en permettant l'authentification, le chiffrement et les interactions de confiance, garantissant une sécurité évolutive et fiable pour les innovations en constante évolution.

Pour en savoir plus sur la PKI, téléchargez nos livres blancs

Introduction à la PKI privée

Découvrez comment la PKI privée renforce la sécurité, ses principaux cas d'utilisation et comment la mettre en œuvre efficacement dans votre organisation. Une lecture indispensable pour les responsables informatiques et de la sécurité.

Les arguments pour la PKI interne

La PKI interne offre aux organisations un moyen puissant de renforcer la sécurité, la confiance et le contrôle au sein de leurs réseaux. Ce guide fournit une présentation complète de la PKI interne, de ses avantages et de ses cas d'utilisation.

Dans un monde où des utilisateurs et des appareils basés sur le cloud accèdent à des services cloud publics, la pertinence de l'ancien périmètre d'entreprise diminue. L'identité est devenue le nouveau périmètre.

La sécurité des identités n'a jamais autant compté

Pour soutenir une stratégie de sécurité « Zero Trust », la gestion et la vérification de l'identité numérique sont essentielles au succès. L'utilisation de certificats PKI et de paires de clés peut renforcer la vérification des identités numériques et sécuriser les connexions entre les entités et les points finaux au-delà de l'architecture réseau à pare-feu. À l'ère de la transformation numérique, le modèle Zero Trust accroît le besoin d'une approche consolidée, automatisée et moderne de la gestion PKI, en particulier dans l'environnement souvent compliqué et hautement réglementé des entreprises internes.

Notre plateforme permet le Zero Trust

L'automatisation est une exigence clé pour tout modèle Zero Trust. Sectigo Certificate Manager offre une approche consolidée sur l'ensemble du cycle de vie des certificats - du provisionnement et de la découverte au déploiement, à la gestion et au renouvellement - en automatisant les processus clés afin de réduire les erreurs humaines et de renforcer la sécurité.