Qu'est-ce que le SCEP (Simple Certificate Enrollment Protocol) ?

SCEP (Protocole Simple d'Inscription de Certificats) automatise l'émission de certificats PKI en simplifiant les échanges avec une Autorité de Certification (CA). Il facilite la gestion sécurisée des certificats pour les appareils et serveurs en utilisant une URL et un secret partagé pour l’authentification. Compatibles avec des systèmes comme Microsoft Intune et Apple MDM, SCEP est essentiel pour gérer les appareils mobiles et les applications d'entreprise. Son automatisation réduit les erreurs humaines, minimise les risques et prend en charge des déploiements à grande échelle via Sectigo Certificate Manager.

Table des Matières

Qu'est-ce que le SCEP (Simple Certificate Enrollment Protocol) ?

SCEP (Simple Certificate Enrollment Protocol) est un protocole de gestion des certificats qui permet aux administrateurs informatiques d'émettre automatiquement des certificats. L'émission de certificats d'infrastructure à clé publique (PKI) nécessite un processus d'échange d'informations avec une autorité de certification (CA) de confiance telle que Sectigo afin que la CA puisse authentifier qu'un utilisateur de certificat représente légitimement les identités et le(s) nom(s) de domaine associé(s) au certificat PKI avant que l'émission ne soit achevée. SCEP normalise cet échange avec l'autorité de certification à l'aide d'une URL et d'un secret partagé, ce qui permet aux équipes informatiques d'enregistrer plus rapidement et plus facilement les certificats sur les appareils que de communiquer ces informations manuellement.

Le protocole SCEP existe depuis longtemps et a gagné en popularité auprès des entreprises. Comme le protocole SCEP n'exige pas de frais de licence et que sa configuration et son exécution demandent très peu de temps aux équipes informatiques, il est devenu un composant presque omniprésent de la sécurité des entreprises.

Quels sont les cas d'utilisation les plus fréquents ?

SCEP est couramment appliqué à un certain nombre de cas d'utilisation de certificats. Notamment, les systèmes de gestion des appareils mobiles (MDM) tels que Microsoft Intune et Apple MDM utilisent SCEP pour l'inscription des certificats PKI sur le nombre croissant d'appareils mobiles et de smartphones utilisés par les employés des entreprises. Cela permet aux appareils mobiles d'authentifier les connexions entre les applications et les systèmes et ressources de l'entreprise. La plupart des équipements de réseau, y compris les routeurs, les équilibreurs de charge, les concentrateurs Wi-Fi, les dispositifs VPN et les pare-feu, prennent également en charge le protocole SCEP pour l'inscription des certificats.

SCEP automatise l'inscription des certificats PKI pour les appareils mobiles et les smartphones via les systèmes de gestion des appareils mobiles (MDM) pour des connexions sécurisées aux applications VPN, WI-Fi et d'entreprise.

Ce protocole est pris en charge par les systèmes d'exploitation de serveurs et d'appareils les plus courants, notamment Microsoft Windows, Linux, Apple iOS et MacOS, ainsi que par des systèmes d'annuaire comme Active Directory. Vous pouvez utiliser le serveur SCEP de Sectigo pour gérer vos certificats à travers tous les cas d'utilisation d'appareils et les environnements de systèmes d'exploitation et d'annuaires que vous pouvez utiliser dans votre organisation.

Pourquoi utiliser le SCEP ?

Bien que l'infrastructure à clé publique offre la solution d'authentification et de cryptographie la plus puissante et la plus simple pour l'identité numérique, la complexité et l'ampleur du déploiement des certificats pour la plupart des entreprises peuvent représenter un défi pour les équipes informatiques débordées. Le déploiement et la gestion manuels des certificats prennent du temps et sont sujets à des erreurs. Le processus complet d'émission, de configuration et de déploiement des certificats peut prendre plusieurs heures, que l'entreprise déploie un seul certificat pour un routeur Wi-Fi ou qu'elle gère des millions de certificats pour l'ensemble des appareils en réseau et des identités d'utilisateurs qu'elle prend en charge. Par conséquent, les entreprises sont exposées à des risques inutiles d'interruption soudaine ou de défaillance des systèmes critiques, ainsi qu'à des violations et à des attaques de type Man-in-the-Middle (MITM).

En outre, la gestion manuelle des certificats expose les entreprises à des risques importants, car elle augmente la probabilité que les certificats soient oubliés jusqu'à ce qu'ils expirent ou qu'il y ait des lacunes au niveau de la propriété. Compte tenu des nombreux pièges potentiels inhérents à la gestion manuelle des certificats PKI, les entreprises ont besoin de la norme d'inscription automatisée des certificats que fournit le protocole Simple Certificate Enrollment Protocol pour s'assurer que les certificats sont correctement émis et configurés sur un grand nombre d'appareils sans intervention humaine. Cette automatisation contribue à réduire les risques et permet aux services informatiques de contrôler les coûts opérationnels.

Comment fonctionne le protocole SCEP ?

Le processus d'enrôlement SCEP normalise l'échange d'informations avec l'autorité de certification nécessaire à l'authentification de la demande de certificat et à l'émission du certificat. Les éléments clés de ce processus sont les suivants

- L'URL SCEP : L'URL indique où les appareils communiquent avec l'autorité de certification pour enregistrer le certificat du client. Cette URL peut être placée dans un MDM afin d'automatiser l'inscription des certificats sur les appareils mobiles à grande échelle.

- Secret partagé SCEP : un secret partagé est un mot de passe confidentiel sensible à la casse échangé entre le serveur SCEP et l'autorité de certification utilisé pour authentifier qu'un utilisateur représente légitimement les identités et le(s) nom(s) de domaine associés au certificat PKI.

- Demande de signature de certificat SCEP : Une fois que la connexion entre le serveur SCEP et l'autorité de certification est établie et que le secret partagé est authentifié, la demande de signature de certificat (CSR), ou demande SCEP, peut être soumise à l'autorité de certification. Cette CSR comprend le profil de configuration qui permet aux dispositifs gérés de s'inscrire automatiquement pour obtenir des certificats.

- Profil de configuration du certificat SCEP : Les plateformes de gestion des certificats et les MDM ont souvent un ensemble spécifique de paramètres de configuration qui sont utilisés pour définir le profil du certificat, y compris la période de validité du certificat, la taille de la clé, le nom de configuration SCEP, le type et la valeur du Subject Alternative Name, le nombre de tentatives échouées et l'intervalle entre les tentatives, et le type et la valeur du mot de passe de défi supplémentaire.

- Certificat de signature SCEP : Pour garantir l'utilisation de certificats valides, la plupart des MDM exigent qu'un certificat de signature signé par l'autorité de certification soit également utilisé par les appareils. Ce certificat de signature encapsule l'ensemble de la chaîne de certificats, y compris le certificat de signature, l'autorité de certification intermédiaire et l'autorité de certification racine.

Étapes de la procédure d'inscription SCEP

Voici les étapes du processus d'inscription SCEP pour établir l'inscription automatique des certificats pour une plateforme de gestion des certificats ou un MDM typique :

- Ajouter l'URL SCEP

- Ajouter le secret partagé SCEP

- Télécharger le certificat de signature SCEP

- Définir la configuration SCEP qui est envoyée aux appareils

- Définir tout paramètre de certificat spécifique à une application (par exemple, pour le Wi-Fi ou le VPN)

- Spécifier quels appareils reçoivent les certificats

Une fois authentifié par l'autorité de certification, un certificat signé par l'autorité de certification sera déployé sur l'appareil.

Profil de configuration du certificat SCEP

Lors de la configuration d'un serveur SCEP, l'administrateur peut définir un certain nombre de propriétés de certificat dans le profil de configuration de certificat afin de personnaliser la mise en œuvre de SCEP. Il s'agit notamment des éléments suivants

- le nom du modèle de certificat

- le type de certificat (s'il sera déployé vers un appareil ou un utilisateur final)

- Format du nom du sujet (comment le serveur crée le nom du sujet de la demande de certificat, par exemple en utilisant une adresse électronique dans le cas d'un utilisateur ou un nom de serveur ou une adresse IP dans le cas d'un appareil).

- la période de validité du certificat (spécifiant le temps nécessaire avant l'expiration ou la révocation du certificat)

- l'algorithme de hachage

- le certificat de l'autorité de certification racine

- l'utilisation des clés. L'utilisation des clés peut inclure le chiffrement des clés (permettant l'échange de clés lorsqu'une clé est chiffrée), ou la signature numérique (permettant l'échange lorsque la clé est protégée par une signature numérique).

Comment Sectigo supporte-t-il ce protocole ?

Sectigo reconnaît la complexité et l'ampleur de la plupart des besoins des entreprises en matière de certificats. Les entreprises s'appuient sur les certificats PKI pour authentifier et chiffrer tout ce qui est serveur web dans le cloud et sur site, appareils en réseau, appareils mobiles, identités des utilisateurs, systèmes de messagerie, appareils réseau, appareils IoT, environnements DevOps, signatures numériques, et bien plus encore. Comme Sectigo offre des certificats d'appareils qui supportent SCEP en plus des certificats SSL/TLS, Code Signing, S/MIME, et d'autres certificats X.509 qui protègent les systèmes critiques de l'entreprise, les entreprises ont également besoin d'un moyen d'automatiser la gestion du cycle de vie des certificats de bout en bout à l'échelle. Sectigo Certificate Manager supporte le protocole SCEP pour fournir une gestion automatisée du cycle de vie des certificats.

Comment configurer SCEP dans Sectigo Certificate Manager ?

Sectigo Certificate Manager (SCM) fournit une interface de gestion unique qui intègre de manière transparente les architectures d'appareils d'entreprise comme Microsoft Intune et Apple MDM, accélérant et simplifiant la découverte, l'émission, le déploiement et le renouvellement de tous les certificats. Sectigo Certificate Manager vous permet d'émettre des certificats d'appareils à l'aide de SCEP en créant des profils de configuration qui sont poussés vers les appareils cibles. Le profil de configuration peut être créé à l'aide d'un logiciel tel que l'utilitaire de configuration iOS d'Apple.

Pour émettre des certificats d'appareils via SCEP, vous créez de nouveaux profils de certificats d'appareils et vous les activez pour l'enrôlement SCEP. Chaque profil de certificat de périphérique est associé à un ID de profil de périphérique afin de l'identifier lorsqu'il est appliqué aux périphériques.

Le processus doit répondre à ces conditions préalables pour réussir :

- Votre compte Sectigo doit avoir au moins un profil de certificat configuré pour être utilisé avec des certificats d'appareils.

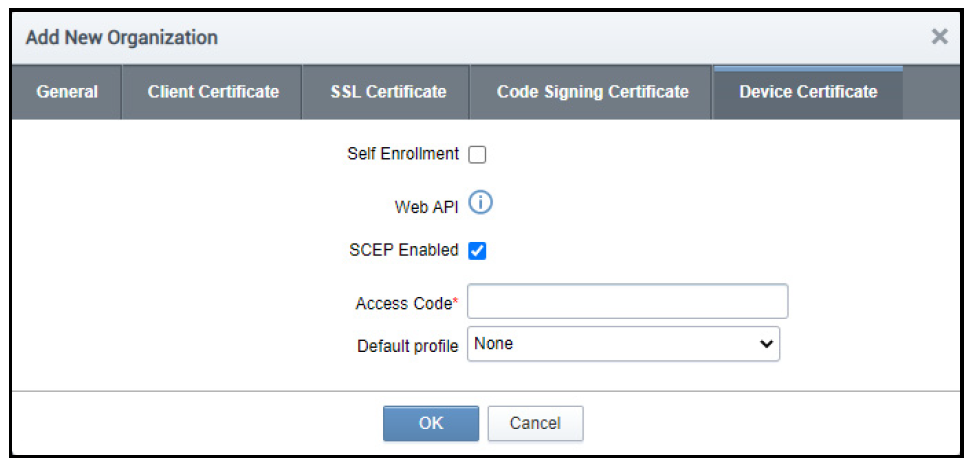

- L'inscription SCEP doit être activée pour une organisation ou un département, et un code d'accès doit être spécifié. Ceci peut être fait lors de l'ajout ou de la modification d'une organisation ou d'un département.

Comment émettre des certificats via Sectigo Certificate Manager en utilisant SCEP - Simple Certificate Enrollment Protocol (protocole d'inscription de certificat simple)

En général, le processus se déroule comme suit :

- Vous générez un profil de configuration pour l'enrôlement OTA à l'aide d'un logiciel de configuration, puis vous appliquez le profil aux appareils cibles. Le code d'accès d'enrôlement SCEP spécifié pour l'organisation ou le département est inclus dans le profil. Cela signifie que la demande de certificat générée par le périphérique contient le même code d'accès que le paramètre challengePassword.

- Une fois appliqué, l'appareil génère la demande de certificat et la transmet à Sectigo Certificate Manager.

- Les demandes de certificat sont ajoutées à la zone des certificats de l'appareil pour approbation. Le statut du certificat est indiqué comme étant Demandé.

- Un RAO ou DRAO avec les privilèges appropriés approuve la demande, puis SCM transmet la demande à Sectigo. Le statut du certificat devient Appliqué. Une fois le certificat délivré, le SCM collecte les certificats. Le statut du certificat devient Issued.

- Le serveur SCEP envoie les certificats aux appareils cibles pour qu'ils soient installés.

Pour un guide complet sur la configuration de SCEP en utilisant Sectigo Certificate Manager, allez sur la Base de Connaissances Sectigo et référez-vous aux Guides d'Administration de Sectigo Certificate Manager.

Pour plus de détails sur les valeurs des paramètres à spécifier dans le profil de configuration, contactez-nous.