¿Qué es EST (inscripción a través de transporte seguro)?

El protocolo de inscripción a través de transporte seguro (EST) es un protocolo para automatizar la emisión de certificados x.509 para clientes de infraestructura de clave pública (PKI), como servidores web, dispositivos de punto final e identidades de usuario, y para cualquier otro lugar donde se utilicen certificados PKI, así como los certificados asociados de una autoridad de certificación (CA) de confianza. El protocolo EST se define en RFC 7030 y estandariza un proceso de intercambio de solicitudes y respuestas autenticadas con la CA, lo que hace que sea más seguro, así como más rápido y fácil para los equipos de TI implementar certificados en sistemas y dispositivos que comunicar manualmente la información requerida.

El EST es reconocido por su facilidad de uso y sus características de seguridad, incluyendo el uso de HTTPS para el transporte seguro y la seguridad de la capa de transporte (TLS) para la seguridad del cliente y del servidor. También admite algoritmos criptográficos adicionales como la criptografía de curva elíptica (ECC) y el algoritmo de firma digital de curva elíptica (ECDSA), a diferencia de otros protocolos de gestión de certificados ampliamente utilizados como el Protocolo Simple de Inscripción de Certificados (SCEP), que fue patrocinado por Cisco y desarrollado en la década de 1990. Como resultado, el grupo de trabajo del Grupo de Trabajo de Ingeniería de Internet (IETF) ha propuesto EST como sustituto de SCEP.

¿Por qué utilizar Enrollment Over Secure Transport?

Aunque no existe una solución de autenticación y cifrado más sólida y fácil de usar que la identidad digital proporcionada por PKI, la gestión manual de certificados PKI conlleva muchos riesgos potenciales. Las organizaciones necesitan un estándar de automatización de la gestión de certificados como EST para garantizar que los certificados se configuran e implementan correctamente a escala sin intervención humana.

Los ajetreados equipos de TI no pueden permitirse desplegar y gestionar manualmente los certificados, ya que hacerlo es arriesgado, requiere mucho tiempo y es muy propenso a errores. Tanto si una organización despliega un único certificado SSL para un servidor web como si gestiona millones de certificados en todos los puntos finales de la red, dispositivos móviles e identidades de usuario de una organización, el proceso de aprovisionamiento, desde la emisión hasta la configuración y el despliegue, puede llevar varias horas por certificado.

Además, la gestión manual de los certificados también pone a las empresas en un riesgo significativo de que los certificados se olviden hasta después de su caducidad, lo que resulta en una repentina interrupción de los sistemas críticos de la empresa y la exposición a ataques maliciosos.

El nivel de automatización que permite EST no solo ayuda a reducir el riesgo, sino que permite a los administradores de TI recuperar un tiempo precioso en sus ajetreadas jornadas.

EST frente a SCEP para la inscripción de certificados

Al igual que EST, SCEP es también un protocolo de gestión de certificados que ayuda a los administradores de TI a emitirlos automáticamente. SCEP ha ganado una importante tracción entre las empresas como un componente importante de la seguridad empresarial. Tanto EST como SCEP son protocolos satisfactorios para la inscripción automatizada de certificados y proporcionan procesos de inscripción similares.

Sin embargo, el grupo de trabajo IETF ha establecido EST como sustituto de SCEP. Al ser un protocolo más nuevo, EST ofrece una solución de gestión de certificados fácil de usar y capacidades actualizadas que aportan varias ventajas clave para los entornos PKI empresariales actuales, entre las que se incluyen:

- Transporte seguro: es intrínsecamente seguro, ya que todas las solicitudes y respuestas de cliente y servidor se comunican a través de TLS sin necesidad de autenticar los mensajes codificándolos con un identificador secreto compartido como hace SCEP o mediante una contraseña de desafío como hace el protocolo Automated Certificate Management Environment (ACME).

- Solicitantes designados de certificados: Con EST, la solicitud de firma de certificado (CSR) puede asociarse a un solicitante de confianza específico que se autentica con TLS. Con SCEP, la CSR se autentica mediante un secreto compartido entre el cliente y la CA, lo que introduce riesgos de seguridad si el secreto compartido se pierde o se expone.

- Agilidad criptográfica y compatibilidad con algoritmos: es compatible con los algoritmos ECC y ECDSA, lo que SCEP no es porque los métodos PKCS 7 que utiliza para la protección de datos dependen únicamente del algoritmo de cifrado RSA. Además, esta independencia de algoritmos permite a EST un nivel de agilidad criptográfica que establece una compatibilidad inherente con futuros algoritmos criptográficos.

- Renovación automática de certificados: EST se ha desarrollado para admitir la reinscripción automática. Aunque un borrador presentado recientemente para actualizar SCEP introduce mensajes de renovación, anteriormente no admitía la reinscripción. Como resultado, las numerosas implementaciones existentes de SCEP requieren que los equipos de TI realicen importantes actualizaciones en sus sistemas de administración para admitir la renovación automática de certificados.

- Generación de claves del lado del servidor: la generación de claves del lado del servidor es necesaria para entornos de PKI de recursos (RPKI) o dispositivos limitados que no tienen la capacidad de generar una clave privada aleatoria. SCEP solo admite la generación de claves privadas en el cliente, mientras que EST permite que el servidor genere la clave privada.

- Períodos de transición para la sustitución incremental de la raíz de confianza: En casos de sustitución de CA o cualquier necesidad de cambiar la raíz de confianza, EST adopta el modelo de Protocolo de Gestión de Certificados (CMP) para la sustitución de certificados de CA, aunque no utiliza la sintaxis o el protocolo de mensajes CMP. EST ofrece el modelo para actualizar la raíz de confianza mediante el uso de tres certificados en un período de transición. El período de transición permite la renovación incremental de la nueva CA raíz en todos los certificados, manteniendo al mismo tiempo las comunicaciones entre los clientes y el servidor EST. Por otro lado, el SCEP requiere que la renovación de la CA en todos los certificados se produzca de una vez en una fecha definida, lo que pone en riesgo de interrupción a los sistemas empresariales críticos en caso de que se produzca un problema con la renovación.

- Revocación de certificados: No existe ningún mecanismo para recuperar el estado de revocación de un certificado. Sin embargo, esto no importa realmente, ya que la falta de funciones de recuperación de la lista de revocación de certificados (CRL) no es un impedimento. En cambio, el Protocolo de estado de certificados en línea (OCSP) y el grapado OCSP ofrecen funciones completas de revocación y deben utilizarse para esta función. El SCEP ofrece un mensaje de recuperación de la CRL para que los puntos finales puedan recibir el estado de revocación de un certificado específico, pero esto tiene un valor limitado, ya que Firefox ha dejado de utilizar las CRL recientemente en favor del OCSP.

¿Cómo funciona el protocolo EST?

El servicio de inscripción EST estandariza la interoperabilidad y el intercambio seguro de información entre un cliente y una CA que se requiere para emitir un certificado. Se aplica comúnmente a la inscripción de numerosos casos de uso de certificados, incluidos servidores web, DevOps, dispositivos de punto final, dispositivos IoT, identidades de usuario, servicios de correo electrónico y cualquier otro lugar donde se utilicen certificados PKI.

En una arquitectura PKI, el servicio EST se encuentra entre un cliente y la CA y realiza varias funciones tradicionalmente asignadas al rol de Autoridad de Registro (RA). Su trabajo es proporcionar la validación de si los clientes EST deben recibir el certificado que han solicitado o no. Si es así, pasa la solicitud a la CA y devuelve el certificado resultante al cliente. El cliente se comunica con un servidor EST, que escucha las solicitudes en una ruta URL estándar. Los clientes solo necesitan conocer la dirección IP del servidor para realizar solicitudes.

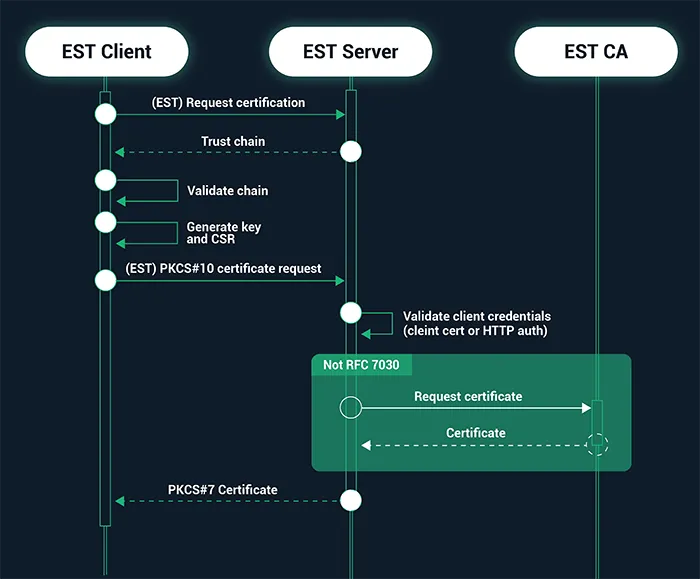

El proceso de inscripción en EST está desarrollado para facilitar el establecimiento de la emisión automática de certificados desde una CA de confianza. La interacción general cliente/servidor se desarrolla de la siguiente manera:

- El cliente inicia una sesión HTTP protegida por TLS con un servidor EST y valida el certificado ofrecido por el servidor.

- El cliente solicita y verifica la cadena de confianza del servidor, incluidos los certificados intermedios que se encuentran entre la raíz y la CA EST, y almacena el certificado raíz.

- El cliente genera una clave y una CSR y, a continuación, una solicitud de certificado PKCS#10 y la envía al servidor.

- El servidor EST solicita y recibe el certificado emitido por la CA y, a continuación, devuelve el certificado firmado al cliente en formato PKCS#7 para su almacenamiento en el dispositivo cliente.

Además, un cliente EST puede renovar o volver a codificar su certificado de cliente existente enviando una solicitud de reinscripción a un servidor EST. Y se pueden transportar solicitudes opcionales adicionales a través de EST para admitir otras operaciones de certificado, como pasar atributos CSR que puedan ser deseados por la CA y la generación de pares de claves del lado del servidor.

Las funciones de solicitud estandarizadas que puede realizar un cliente y la ruta URI correspondiente incluyen:

- Distribución de certificados de CA (/cacerts)

- Inscripción de clientes (/simpleenroll)

- Reinscripción de clientes (/simplereenroll)

- Gestión completa de certificados a través de CMS (CMC) (/fullcmc)

- Generación de claves del lado del servidor (/serverkeygen)

- Atributos CSR (/csrattrs)

Sectigo Soporte

Sectigo reconoce la complejidad y la escala de las necesidades de certificados de las empresas. Las empresas confían en los certificados PKI para autenticar y cifrar todo, desde servidores web tanto en la nube como en las instalaciones, hasta dispositivos en red, dispositivos móviles, identidades de usuario, sistemas de correo electrónico, dispositivos de red, dispositivos IoT, entornos DevOps, firmas digitales y mucho más. Sectigo ofrece certificados SSL, de firma de código, S/MIME y otros certificados X.509 compatibles con EST, así como un sistema automatizado de gestión del ciclo de vida de los certificados de extremo a extremo que permite a las empresas gestionar los certificados a escala a través de un único panel de control.

Configurar un servicio EST de Sectigo es una tarea sencilla, y se realiza siguiendo estos pasos:

- Como requisito previo, Sectigo le proporciona una instancia EST y le facilita la URL y las credenciales de autenticación para la aplicación de configuración EST.

- Inicie sesión en la aplicación de configuración en un navegador para iniciar el proceso de configuración.

- Cree uno o más adaptadores para conectar el servicio EST al sistema de emisión de certificados Sectigo.

- A continuación, cree una o más plantillas que asignen una solicitud entrante a un adaptador, lo que le permitirá controlar qué cliente puede solicitar ese tipo de certificado en particular.

Una vez completados estos pasos, estará listo para probar y realizar su inscripción o reinscripción de certificados a través de su servicio EST de Sectigo.

Para obtener una guía completa de la configuración de EST con el Administrador de certificados de Sectigo, incluido cómo crear adaptadores y plantillas, vaya a la Base de conocimientos de Sectigo y consulte las Guías de administración del Administrador de certificados de Sectigo.

Para obtener más información sobre los valores de los parámetros que se deben especificar en el perfil de configuración, póngase en contacto con su gestor de cuentas de Sectigo.