Was ist ein X.509-Zertifikat und wie funktioniert es?

Ein X.509-Zertifikat ist ein digitales Zertifikat, das auf dem weithin akzeptierten X.509-Standard der Internationalen Fernmeldeunion (ITU) basiert, der das Format von PKI-Zertifikaten (Public Key Infrastructure) definiert. Sie werden für die Verwaltung von Identität und Sicherheit in der Internetkommunikation und in Computernetzwerken verwendet. Sie sind unauffällig und allgegenwärtig, und wir begegnen ihnen jeden Tag bei der Nutzung von Websites, mobilen Anwendungen, Online-Dokumenten und verbundenen Geräten.

Eine der strukturellen Stärken des X.509-Zertifikats besteht darin, dass es mit einem Schlüsselpaar aus einem zugehörigen öffentlichen Schlüssel und einem privaten Schlüssel aufgebaut ist. In der Kryptografie wird das öffentliche und private Schlüsselpaar zum Ver- und Entschlüsseln einer Nachricht verwendet, wodurch sowohl die Identität des Absenders als auch die Sicherheit der Nachricht selbst gewährleistet wird. Der häufigste Anwendungsfall von X.509-basierten PKI ist Transport Layer Security (TLS)/Secure Socket Layer (SSL), die Grundlage des HTTPS-Protokolls, das sicheres Surfen im Internet ermöglicht. Das X.509-Protokoll wird aber auch für die Code-Signierung für Anwendungssicherheit, digitale Signaturen und andere kritische Internetprotokolle verwendet.

Versionsverlauf

Die erste Version des X.509-Standards wurde bereits 1988 veröffentlicht. Mit dem Ziel, die Regeln für die Ausstellung von Zertifikaten zu formalisieren, entwickelte der Telekommunikationsstandardisierungssektor der ITU (ITU-T) ein hierarchisches System für eindeutige Namen, das den Regeln des elektronischen Verzeichnisdienstes für X.500 folgte und von den Systemen inspiriert war, die weltweit zur Zuweisung von Telefonnummern verwendet wurden, aber auf die flexibleren organisatorischen Anforderungen des Internets angewendet wurden.

1996 wurde die Norm in der Version 3 grundlegend aktualisiert und um mehrere Erweiterungen ergänzt, die auch heute noch zur Unterstützung der Erweiterung und neuer Anwendungen der Internetnutzung verwendet werden.

Die aktuelle Version der Norm ist die Version 9, die im Oktober 2019 definiert wurde.

Darüber hinaus hat die Arbeitsgruppe für Public-Key-Infrastrukturen der Internet Engineering Task Force (IETF), bekannt als PKIX, den Zertifikatsstandard X.509 v3 bei der Entwicklung ihres eigenen Internet X.509 Public Key Infrastructure Certificate and Certificate Revocation List (CRL) Profile-Standards (RFC 5280) angepasst.

Die Vorteile von X.509-Zertifikaten

Da X.509-Zertifikate sicheres Messaging und sicheres Surfen im Internet ermöglichen, bietet ihre Verwendung für Organisationen erhebliche Vorteile.

Vertrauensbildung

Digitale Zertifikate, auch als Public-Key-Zertifikate bekannt, ermöglichen es Einzelpersonen, Organisationen und sogar Geräten, Vertrauen in der digitalen Welt aufzubauen. Als Grundlage für alle digitalen Identitäten sind X.509-Zertifikate allgegenwärtig und für jeden vernetzten Prozess von Websites über Anwendungen bis hin zu Endgeräten und Online-Dokumenten unerlässlich. Ohne sie könnten wir beispielsweise nicht sicher sein, dass www.amazon.com tatsächlich die Website von Amazon ist.

Dieses Vertrauen wird sowohl durch die Funktionsweise von X.509-Zertifikaten als auch durch die Art und Weise, wie sie ausgestellt werden, hergestellt. Die Schlüsselverwendungsarchitektur ermöglicht es Zertifikaten, Folgendes zu überprüfen:

- Ein öffentlicher Schlüssel gehört zu dem Hostnamen/der Domain, der Organisation oder der Person, die im Zertifikat enthalten ist

- Es wurde von einer öffentlich vertrauenswürdigen Zertifizierungsstelle (CA) wie Sectigo signiert oder ist selbstsigniert.

Wenn ein Zertifikat von einer vertrauenswürdigen Zertifizierungsstelle signiert wird, kann der Benutzer des Zertifikats sicher sein, dass der Eigentümer des Zertifikats oder der Hostname/die Domain validiert wurde. Selbstsignierte Zertifikate sind dagegen weniger vertrauenswürdig, da der Eigentümer vor der Ausstellung keine zusätzliche Validierung durchläuft.

Skalierbarkeit ermöglichen

Ein weiterer Vorteil dieses zertifikatbasierten Identitätsansatzes ist die Skalierbarkeit. Die PKI-Architektur ist so skalierbar, dass sie Milliarden von Nachrichten sichern kann, die täglich von Organisationen über ihre eigenen Netzwerke und über das Internet ausgetauscht werden. Dies wird dadurch ermöglicht, dass öffentliche Schlüssel weit verbreitet und offen verteilt werden können, ohne dass böswillige Akteure den privaten Schlüssel entdecken können, der zum Entschlüsseln der Nachricht erforderlich ist.

Wie funktionieren X.509-Zertifikate?

Der X.509-Standard basiert auf einer Schnittstellenbeschreibungssprache, die als Abstract Syntax Notation One (ASN.1) bekannt ist und Datenstrukturen definiert, die plattformübergreifend serialisiert und deserialisiert werden können. Das X.509-Zertifikat nutzt ASN und verwendet ein zugehöriges öffentliches und privates Schlüsselpaar zum Ver- und Entschlüsseln einer Nachricht.

Die Grundlage der Public-Key-Infrastruktur

Der öffentliche Schlüssel besteht aus einer Reihe von Zufallszahlen und kann zum Verschlüsseln einer Nachricht verwendet werden. Nur der beabsichtigte Empfänger kann diese verschlüsselte Nachricht entschlüsseln und lesen, und dies ist nur mithilfe des zugehörigen privaten Schlüssels möglich, der ebenfalls aus einer langen Reihe von Zufallszahlen besteht. Dieser private Schlüssel ist geheim und nur dem Empfänger bekannt. Da der öffentliche Schlüssel für alle Welt sichtbar veröffentlicht wird, werden öffentliche Schlüssel mithilfe eines komplexen kryptografischen Algorithmus erstellt, um sie mit einem zugehörigen privaten Schlüssel zu koppeln, indem zufällige numerische Kombinationen unterschiedlicher Länge generiert werden, sodass sie nicht durch einen Brute-Force-Angriff ausgenutzt werden können. Die häufigsten Algorithmen zur Generierung öffentlicher Schlüssel sind:

- Rivest-Shamir-Adleman (RSA)

- Elliptische-Kurven-Kryptografie (ECC)

- Digitaler Signaturalgorithmus (DSA)

Die Schlüsselgröße oder Bitlänge öffentlicher Schlüssel bestimmt die Stärke des Schutzes. 2048-Bit-RSA-Schlüssel werden beispielsweise häufig in SSL-Zertifikaten, digitalen Signaturen und anderen digitalen Zertifikaten verwendet. Diese Schlüssellänge bietet eine ausreichende kryptografische Sicherheit, um Hacker davon abzuhalten, den Algorithmus zu knacken. Normungsorganisationen wie das CA/Browser Forum definieren grundlegende Anforderungen für unterstützte Schlüsselgrößen.

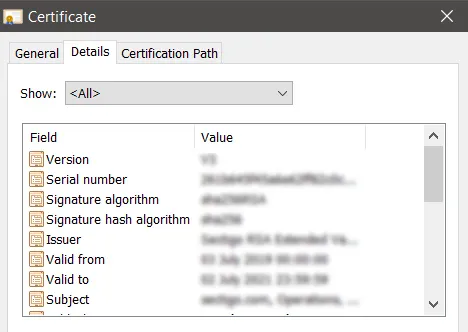

Ausstellungsfelder

X.509-Zertifikatsfelder enthalten Informationen über die Identität, für die das Zertifikat ausgestellt wird, sowie über die Identität der ausstellenden Zertifizierungsstelle. Zu den Standardfeldern gehören:

- Version – die X.509-Version, die für das Zertifikat gilt

- Seriennummer – die eindeutige Seriennummer, die von der Zertifizierungsstelle vergeben wird und das Zertifikat von anderen unterscheidet

- Algorithmusinformationen – der kryptografische Algorithmus, der vom Aussteller zur Signatur des Zertifikats verwendet wird

- Ausstellender eindeutiger Name – der Name der Zertifizierungsstelle, die das Zertifikat ausstellt

- Gültigkeitszeitraum des Zertifikats – das Start-/Enddatum und die Uhrzeit, zu der es gültig ist und als vertrauenswürdig eingestuft werden kann

- Betreffender eindeutiger Name – der Name der Identität, für die das Zertifikat ausgestellt wird

- Betreffende öffentliche Schlüsselinformationen – der mit der Identität verknüpfte öffentliche Schlüssel

Gängige digitale Zertifikatserweiterungen

Zusätzlich zu den Standardinformationsfeldern wurden in der X.509-Version 3 mehrere Erweiterungen definiert, die darauf abzielen, erweiterte Möglichkeiten für die Nutzung des Internets durch Client-Anwendungen zu unterstützen. Zwei gängige X.509-Zertifikatserweiterungen, die heute verwendet werden, sind „Subject Alternative Name“ und „Key Usage“.

- Die „Subject Alternative Name“-Erweiterung ermöglicht es, dass auch andere Identitäten mit dem öffentlichen Schlüssel eines Zertifikats verknüpft werden können. Dies kann andere Domänen, DNS-Namen, E-Mail-Adressen und IP-Adressen umfassen. Aufgrund dieser Erweiterung werden die von Zertifizierungsstellen angebotenen „Multiple-Domain“-Zertifikate häufig als SAN-Zertifikate bezeichnet.

- Die „Key Usage“ beschränkt die Verwendung der Schlüssel auf bestimmte Zwecke, wie z. B. „Signing-only“.

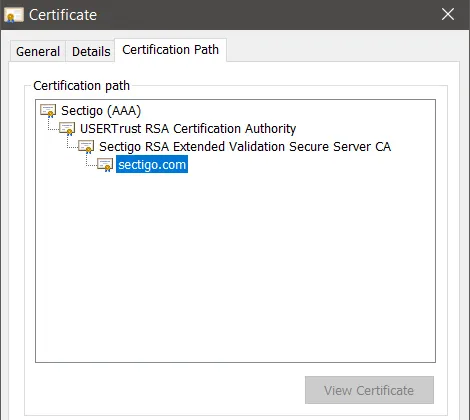

Digitale Zertifikate wenden hierarchische Vertrauensketten an

Um das Vertrauen in eine Identität weiter zu stärken, werden häufig mehrere digitale Zertifikate kombiniert, um eine hierarchische Vertrauenskette zu bilden, die eine Reihe von Verifizierungsebenen bietet. Wie bereits erwähnt, muss jedes Zertifikat im Rahmen des X.509-Verifizierungsprozesses von einer ausstellenden Zertifizierungsstelle signiert werden. Die Zertifizierungsstelle wird benannt und im Stamm des Zertifikats gespeichert. Zusätzliche Zwischenzertifikate können in die Vertrauenskette aufgenommen werden und müssen validiert werden.

Wenn beispielsweise ein Webbrowser-Client das Zertifikat liest, muss er in der Lage sein, dem hierarchischen Pfad der Zertifizierung zu folgen, einschließlich aller für die Validierung erforderlichen Zwischenzertifikate, die rekursiv mit der im Trust Store des Clients aufgeführten Stammzertifizierungsstelle verknüpft sind, wodurch eine vollständige Vertrauenskette entsteht.

Zertifikatssperrlisten (Certificate Revocation Lists, CRLs)

Der X.509-Standard definiert auch die Verwendung einer Zertifikatssperrliste, in der alle digitalen Zertifikate aufgeführt sind, die von der ausstellenden Zertifizierungsstelle vor dem geplanten Ablaufdatum gesperrt wurden.

Diesen gesperrten Zertifikaten sollte nicht mehr vertraut werden.

Zertifikatsperrlisten bieten eine einfache Möglichkeit, Informationen über diese ungültigen Zertifikate zu verbreiten. Allerdings wird ihre Verwendung von gängigen Webbrowsern und Clients zunehmend abgelehnt, und stattdessen das Online Certificate Status Protocol (OCSP) und OCSP Stapling verwendet, die vollständige Sperrfunktionen bieten.

PKI-Zertifikatkodierung

Ein bemerkenswertes Element, das im X.509-Standard nicht definiert ist, ist die Frage, wie der Inhalt des Zertifikats kodiert werden sollte, um in Dateien gespeichert zu werden.

Es gibt zwei Kodierungsschemata, die häufig zum Speichern digitaler Zertifikate in Dateien verwendet werden:

- Distinguished Encoding Rules (DER) ist am weitesten verbreitet, da das Schema die meisten Datenobjekte abdeckt. Mit DER kodierte Zertifikate sind Binärdateien und können nicht von Texteditoren gelesen werden, aber von Webbrowsern und vielen Client-Anwendungen verarbeitet werden.

- Privacy Enhanced Mail (PEM) ist ein verschlüsseltes E-Mail-Kodierungsschema, mit dem DER-kodierte Zertifikate in Textdateien umgewandelt werden können.

Häufige Anwendungen der X.509-Infrastruktur mit öffentlichem Schlüssel

Viele Internetprotokolle basieren auf X.509, und es gibt viele Anwendungen der PKI-Technologie, die täglich genutzt werden, darunter Webserversicherheit, digitale Signaturen und Dokumentensignaturen sowie digitale Identitäten.

Webserversicherheit mit SSL/TLS-Zertifikaten

PKI ist die Grundlage für die Protokolle Secure Sockets Layer (SSL) und Transport Layer Security (TLS), die die Grundlage für sichere HTTPS-Browserverbindungen bilden. Ohne SSL-Zertifikate oder TLS zum Aufbau sicherer Verbindungen könnten Cyberkriminelle das Internet oder andere IP-Netzwerke über eine Vielzahl von Angriffsvektoren, wie z. B. Man-in-the-Middle-Angriffe, ausnutzen, um Nachrichten abzufangen und auf deren Inhalte zuzugreifen.

Digitale Signaturen und Dokumentensignaturen

PKI-basierte Zertifikate werden nicht nur zur Sicherung von Nachrichten verwendet, sondern können auch für digitale Signaturen und Dokumentensignaturen eingesetzt werden.

Digitale Signaturen sind eine spezielle Art der elektronischen Signatur, die PKI zur Authentifizierung der Identität des Unterzeichners und der Integrität der Signatur und des Dokuments nutzt. Digitale Signaturen können in keiner Weise verändert oder vervielfältigt werden, da die Signatur durch die Generierung eines Hash-Werts erstellt wird, der mit dem privaten Schlüssel des Absenders verschlüsselt wird. Diese kryptografische Verifizierung bindet die Signatur mathematisch an die ursprüngliche Nachricht, um sicherzustellen, dass der Absender authentifiziert ist und die Nachricht selbst nicht verändert wurde.

Code Signing

Code Signing ermöglicht es Anwendungsentwicklern, eine zusätzliche Sicherheitsebene hinzuzufügen, indem sie Anwendungen, Treiber und Softwareprogramme digital signieren, sodass Endbenutzer überprüfen können, ob der erhaltene Code von Dritten verändert oder manipuliert wurde. Um zu überprüfen, ob der Code sicher und vertrauenswürdig ist, enthalten diese digitalen Zertifikate die Signatur des Softwareentwicklers, den Firmennamen und einen Zeitstempel.

E-Mail-Zertifikate

S/MIME-Zertifikate validieren E-Mail-Absender und verschlüsseln E-Mail-Inhalte, um sie vor immer ausgefeilteren Social-Engineering- und Spear-Phishing-Angriffen zu schützen. Durch die Ver- und Entschlüsselung von E-Mail-Nachrichten und -Anhängen sowie die Validierung der Identität stellen S/MIME-E-Mail-Zertifikate sicher, dass E-Mails authentisch und unverändert sind.

SSH-Schlüssel

SSH-Schlüssel sind eine Form von X.509-Zertifikaten, die sichere Zugangsdaten für das Secure Shell (SSH)-Protokoll bereitstellen. Da das SSH-Protokoll häufig für die Kommunikation in Cloud-Diensten, Netzwerkumgebungen, Dateiübertragungs- und Konfigurationsverwaltungstools verwendet wird, verwenden die meisten Organisationen SSH-Schlüssel, um Identitäten zu authentifizieren und diese Dienste vor unbeabsichtigter Nutzung oder böswilligen Angriffen zu schützen. Diese Schlüssel verbessern nicht nur die Sicherheit, sondern ermöglichen auch die Automatisierung verbundener Prozesse, Single Sign-on (SSO) und Identitäts- und Zugriffsverwaltung in dem Umfang, den Unternehmen heute benötigen.

Digitale Identitäten

Digitale X.509-Zertifikate bieten auch eine effektive digitale Identitätsauthentifizierung. Da Daten und Anwendungen über traditionelle Netzwerke hinaus auf mobile Geräte, öffentliche Clouds, private Clouds und Internet of Things-Geräte ausgeweitet werden, wird die Sicherung von Identitäten wichtiger denn je. Und digitale Identitäten müssen nicht auf Geräte beschränkt sein; sie können auch zur Authentifizierung von Personen, Daten oder Anwendungen verwendet werden. Digitale Identitätszertifikate, die auf diesem Standard basieren, ermöglichen es Organisationen, die Sicherheit zu verbessern, indem sie Passwörter ersetzen, die von Angreifern immer häufiger gestohlen werden.

Wie erhalte ich ein X.509-Zertifikat?

Eine wichtige Komponente bei der Bereitstellung von X.509-Zertifikaten ist eine vertrauenswürdige Zertifizierungsstelle oder ein vertrauenswürdiger Agent, der Zertifikate ausstellt und die öffentlichen Schlüssel veröffentlicht, die mit den privaten Schlüsseln von Personen verknüpft sind. Ohne diese vertrauenswürdige Zertifizierungsstelle wäre es für Absender unmöglich zu wissen, ob sie tatsächlich den richtigen öffentlichen Schlüssel verwenden, der mit dem privaten Schlüssel des Empfängers verknüpft ist, und nicht den Schlüssel, der mit einem böswilligen Akteur verknüpft ist, der beabsichtigt, sensible Informationen abzufangen und für kriminelle Zwecke zu verwenden.

Vertrauenswürdige externe Zertifizierungsstellen wie Sectigo fungieren als Zertifizierungsstellen, aber viele Unternehmen und Technologieanbieter entscheiden sich auch dafür, als eigene Zertifizierungsstelle zu fungieren. Sie können sich auch für die Verwendung selbstsignierter Zertifikate entscheiden. In jedem Fall muss man der Zertifizierungsstelle vertrauen können, dass sie die Identität aller Absender, deren öffentliche Schlüssel sie veröffentlicht, überprüft und für sie bürgt, dass diese öffentlichen Schlüssel tatsächlich mit den privaten Schlüsseln der Absender verknüpft sind und dass sie das Niveau der Informationssicherheit innerhalb ihrer eigenen Organisation schützt, um sich vor böswilligen Angriffen zu schützen

Verwaltung von X.509-Zertifikaten

Einer der kritischsten Aspekte von x.509-Zertifikaten ist die effektive Verwaltung dieser Zertifikate in großem Maßstab mithilfe von Automatisierung. Ohne hervorragende Mitarbeiter, Prozesse und Technologien sind Unternehmen anfällig für Cybersicherheitsverletzungen, Ausfälle, Schäden an ihrer Marke und Ausfälle kritischer Infrastrukturen.

Entdecken Sie, wie Sie mit Sectigo Certificate Manager (SCM) Pro die Lebenszyklen öffentlicher und privater digitaler Zertifikate einfach verwalten können. Wir bieten auch eine SCM-Unternehmenslösung an, mit der Sie jede menschliche und maschinelle Identität im gesamten Unternehmen über eine einzige Plattform sichern können.